CyberThreatForce CTF (2021)

[Steganography] -Strange File

주어진 파일은 74df9ed7b79cfcbca84002619b670802.png로 제목을 google에 검색해보니, "P@ssw00rd"를 md5해시 뜬 값이라는 것을 알 수 있었다. 그리고 헥사코드 곳곳에 "P@ssw00rd"문자열이 분리되어서 있다는 정도만 확인하고 못풀었다.

라업을 확인해보니, 원본 png파일의 hex값에 현재 주어진 파일의 hex값을 xor연산하면 P@ssw00rd가 반복해서 쭉 이어지는 꼴이 된다는 것을 알았다.

다시 XOR연산을 해서 복구하면 될텐데 오늘 계속 시도해본 결과 실패했기 때문에, 차후 다시 해볼 예정이다.

CyberThreatForce CTF (2021) writeup - Qiita

CyberThreatForce CTF (2021) writeup - Qiita

概要 CyberThreatForce CTF (2021/07/03 05:00 ~ 2021/07/05 05:00 (JST)) (CTFtime.org) に1人チームで参加した。 2710点を獲得し、正の点数を取った1...

qiita.com

[N0Named Wargame Season2] - MagicalMAGE

파일시그니처 틀린거 고쳐주기!

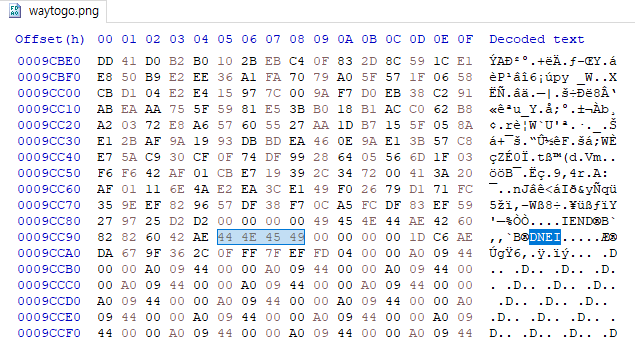

[HackCTF] - 나는 해귀다

뒤집어 놓았다니까 헥사코드를 뒤집었을 것 같아 DNEI를 검색하니 현재 확인가능한 PNG파일의 푸터시그니처 뒤에 있었다. 그리고 해당 파일의 가장 마지막에는 PNG파일의 헤더시그니처가 뒤집힌 형태로 있었다.

푸터시그니처 아래에 있는 헥사코드만 따로 추출해서 뒤집으면 깔끔하게 되지만, 어차피 그냥 뒤집어도 원래의 그림이 무시되므로 그냥 뒤집어 주기로 했다.

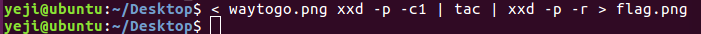

>>방법1. xxd와 tac사용

참고: xeh_desrev(reverse된 파일 복구 방법 공부) (tistory.com)

xeh_desrev(reverse된 파일 복구 방법 공부)

xeh_desrev => reversed_hex xxd와 tac 이용해서 reverse된 hex코드를 다시 reverse를 할 수 있다. xxd와 tac을 사용해보며 문제해결법을 찾아보자. xxd 헥사 에디터와 같이 바이너리 파일을 편집할 수 있도록하는.

ruruby-1318.tistory.com

>>방법2. 파이썬 reverse이용

'스터디 > CTF' 카테고리의 다른 글

| ctf 공부 7일차 (0) | 2021.07.11 |

|---|---|

| ctf 공부 5일차 (0) | 2021.07.09 |

| ctf 공부 4일차 (0) | 2021.07.08 |

| ctf 공부 2일차 (0) | 2021.07.06 |

| ctf 공부 1일차 (0) | 2021.07.05 |